Вход / Регистрация

10.03.2026, 06:19

В рунете появилась глобальная карта киберугроз

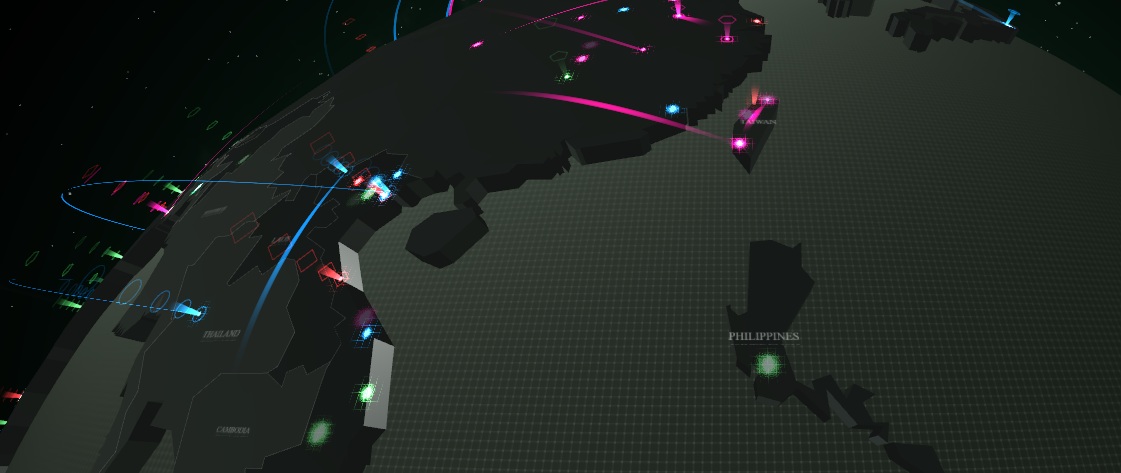

В интернете появился сервис, наглядно демонстрирующий происходящие в режиме реального времени компьютерные инциденты во всем мире. Как сообщили в пресс-службе "Лаборатории Касперского", запустившей проект, на этой интерактивной карте отображаются срабатывания почтовых и веб-антивирусов, выявленные уязвимости и обнаруженные сетевые атаки.

"Пользователи могут вращать глобус и менять масштаб, чтобы получить представление о локальной ситуации в любой части мира, - пояснили в компании. - Разными цветами точек на глобусе обозначены различные виды выявленных в режиме реального времени угроз". Пользователь может вывести на экран описание каждой угрозы, а также при желании отключить отображение не интересующих его типов угроз.

На сайте также доступна ссылка для проверки собственного компьютера на наличие вредоносного программного обеспечения.

По словам руководителя департамента корпоративных коммуникаций "Лаборатории Касперского" Дениса Зенкина, каждый день эксперты компании обрабатывают более 300 тыс. вредоносных объектов. "На нашей новой карте кибермира теперь можно в реальном времени увидеть масштаб кибервоенных действий", - отметил он.

"Пользователи могут вращать глобус и менять масштаб, чтобы получить представление о локальной ситуации в любой части мира, - пояснили в компании. - Разными цветами точек на глобусе обозначены различные виды выявленных в режиме реального времени угроз". Пользователь может вывести на экран описание каждой угрозы, а также при желании отключить отображение не интересующих его типов угроз.

На сайте также доступна ссылка для проверки собственного компьютера на наличие вредоносного программного обеспечения.

По словам руководителя департамента корпоративных коммуникаций "Лаборатории Касперского" Дениса Зенкина, каждый день эксперты компании обрабатывают более 300 тыс. вредоносных объектов. "На нашей новой карте кибермира теперь можно в реальном времени увидеть масштаб кибервоенных действий", - отметил он.

Источник: http://itar-tass.com

Комментарии 4

|

|

0

deeaz

28.03.2014 01:10

[Материал]

Идея на 5

Интерфейс на 3 Информативность на 2 Детализация - 0 К тому же, кибератаки грамотные производять через анонимные проксики, и не через два, в схему вкючается 5-6, с периодической заменой каждого звена цепочки, так-что, место начала атаки отследить не представляется возможным  |